NTLM, som står for New Technology LAN Manager, er et sett med protokoller som brukes for å autentisere eksterne brukere og gi øktsikkerhet. Det har ofte blitt utnyttet av angripere i reléangrep. Disse angrepene involverer sårbare nettverksenheter, inkludert domenekontrollere, som autentiserer til servere kontrollert av angriperne. Gjennom disse angrepene kan angriperne eskalere privilegiene sine og få full kontroll over et Windows-domene. NTLM er fortsatt til stede på Windows-servere, og angripere kan utnytte sårbarheter som ShadowCoerce, DFSCoerce, PetitPotam og RemotePotato0, som er designet for å omgå beskyttelse mot reléangrep. I tillegg tillater NTLM hash-overføringsangrep, noe som gjør det mulig for angripere å autentisere seg som en kompromittert bruker og få tilgang til sensitive data.

internett nedlastingsbehandler4

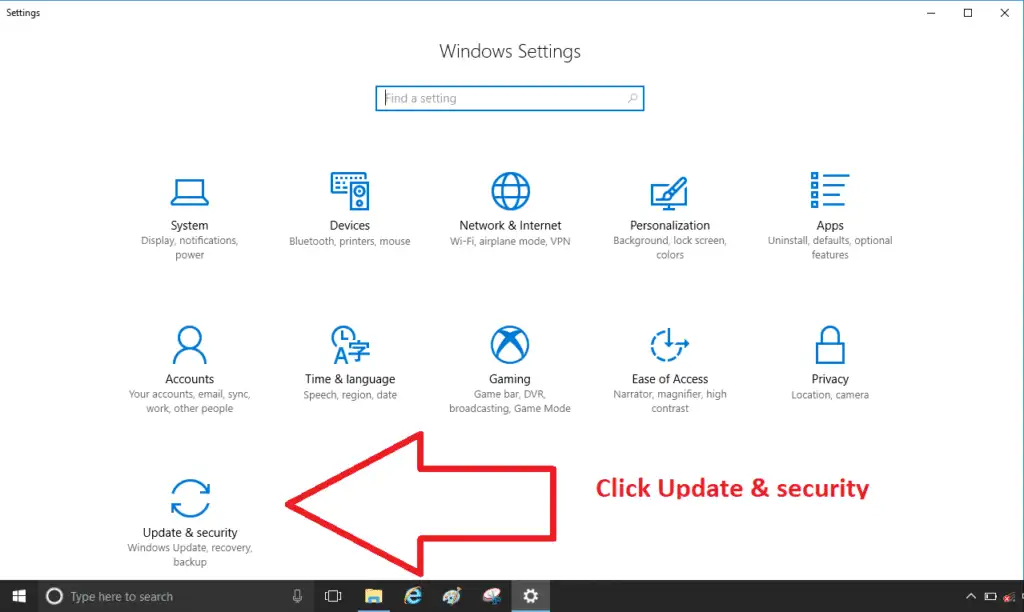

For å redusere disse risikoene anbefaler Microsoft Windows-administratorer å enten deaktivere NTLM eller konfigurere serverne deres til å blokkere NTLM-reléangrep ved å bruke Active Directory Certificate Services.

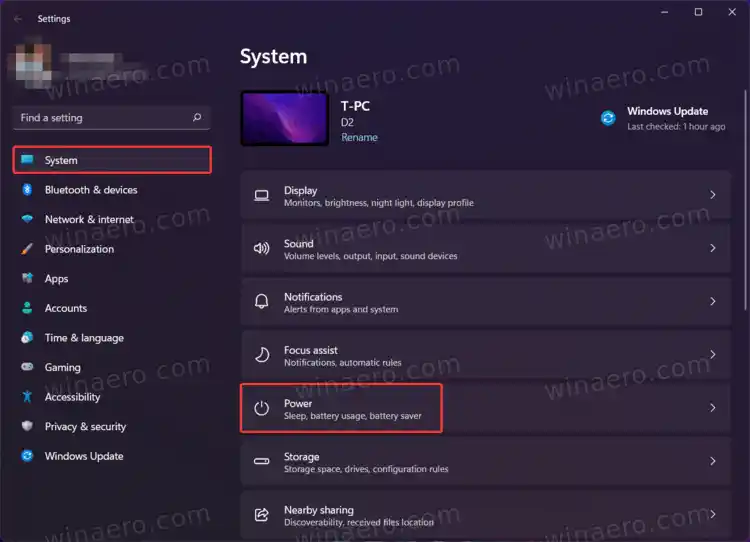

For øyeblikket jobber Microsoft med to nye funksjoner knyttet til Kerberos. Den første funksjonen, IAKerb (initial- og ende-til-ende-autentisering med Kerberos), lar Windows overføre Kerberos-meldinger mellom eksterne lokale datamaskiner uten behov for ytterligere bedriftstjenester som DNS, netlogon eller DCLocator. Den andre funksjonen involverer et lokalt nøkkeldistribusjonssenter (KDC) for Kerberos, som utvider Kerberos-støtten til lokale kontoer.

Last ned nvidia kontrollpanel for windows 10

Videre planlegger Microsoft å forbedre NTLM-kontroller, og gi administratorer større fleksibilitet til å overvåke og begrense bruken av NTLM i deres miljøer.

Alle disse endringene vil være aktivert som standard og vil ikke kreve konfigurasjon for de fleste scenarier, som oppgittav selskapet. NTLM vil fortsatt være tilgjengelig som et reservealternativ for å opprettholde kompatibilitet med eksisterende systemer.